범죄는 흔적을 남긴다. 그 흔적을 따라가면 범인을 잡을 수 있다. 암호화폐 해커는 도망자다. 훔친 돈을 복잡하게 뒤섞는 믹싱(Mixing)으로 추적을 피한다. 수사기관과 보안업체는 추적자다. 디믹싱(De-Mixing) 기술로 뒤를 쫓는다.

도망자와 추적자. 이 둘은 운명적으로 한 지점에서 만나게 돼 있다. 어디서?

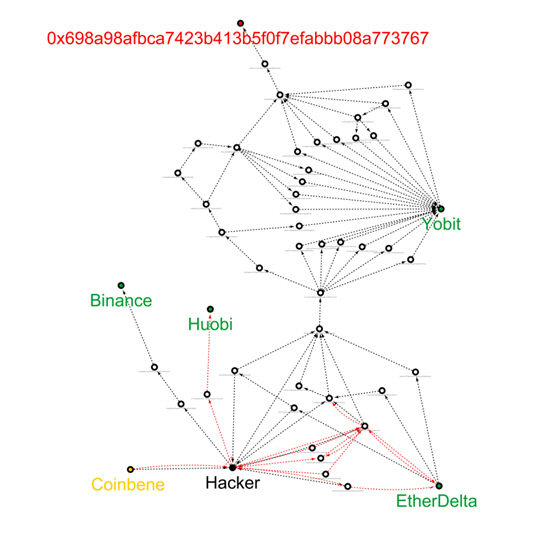

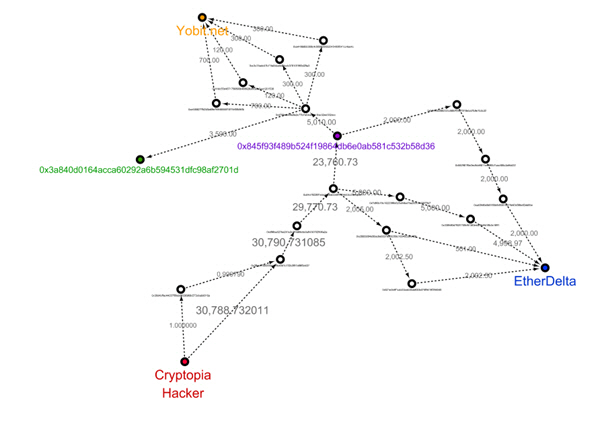

코인베네가 이렇게 시간을 허비하는 사이 해커는 훔친 암호화폐를 세탁하기 시작했다. 바이낸스, 후오비, 이더델타, 그리고 러시아 거래소인 요빗(이 거래소는 시리즈1에도 등장한다. 기사보기 클릭☜). 자금 세탁을 거친 수십억 원의 암호화폐는 다른 거래소로 흘러갔다. 블록체인 보안업체 수호(SOOHO)가 추적한 자금 이동 경로는 아래 그림과 같다.

코인베네는 최근 해킹을 당한 업비트와 달리 피해 사실을 숨겼다. 다른 거래소에 해커의 지갑을 동결해달라는 요청도 하지 않았다. 초기 대응이 매우 미온적이었다. 보안업체들은 코인베네 해커를 지금도 추적하고 있다. 그 해커가 다른 사건을 일으킬 수도 있고, ‘오염된 지갑’이 재사용될 수도 있기 때문이다. 어떻게 추적할까?

해커는 훔친 암호화폐를 수 많은 점(지갑 주소)으로 분산시킨다.(믹싱) 이 돈은 다시 한 점으로 모인다. 시작은 해킹한 거래소, 끝은 암호화폐를 법정화폐로 바꿀 거래소다.

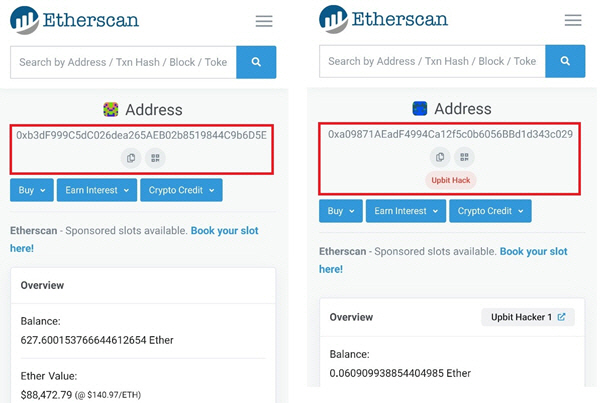

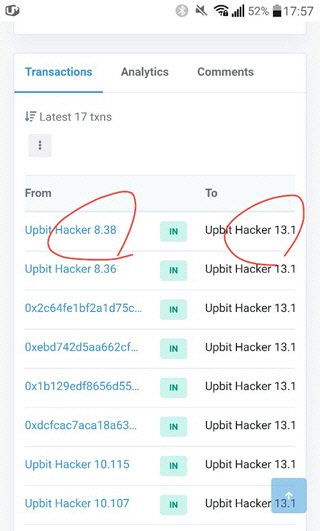

코인베네와 업비트 해킹에서 최초 시작점은 알려져 있다. 이더스캔에 두 지갑 주소를 넣어봤다.

코인베네 해커가 최초 탈취한 암호화폐를 숨긴 주소에는 아무 표시가 없다.(왼쪽) 업비트 해커의 주소에는 ‘업비트 해커’라는 꼬리표가 달려있다. 업비트가 추격에 훨씬 적극적인 것을 알 수 있다.

해커들은 훔친 돈을 수천 개, 많게는 수만 개 지갑으로 이동시킨다. 추적자들은 해커의 손길이 닿은 ‘오염된 지갑’을 쫓기 시작한다.

해커들이 돈을 숨기는 믹싱의 핵심은 광범위하게 돈을 흩뿌리는 것이다. 추격자들이 조사해야 할 대상을 최대한 넓혀서 수사에 혼선을 준다. 홉이 1,000을 넘는 경우도 있다. 수호의 박지수 대표는 암호화폐 이더리움 네트워크의 스마트 콘트렉트 생성량이 전일 대비 8배 급증한 사례도 목격한 적이 있다. 해커가 훔친 돈을 흩뿌리면서 네트워크에 불이 날만큼 부하가 걸렸다.

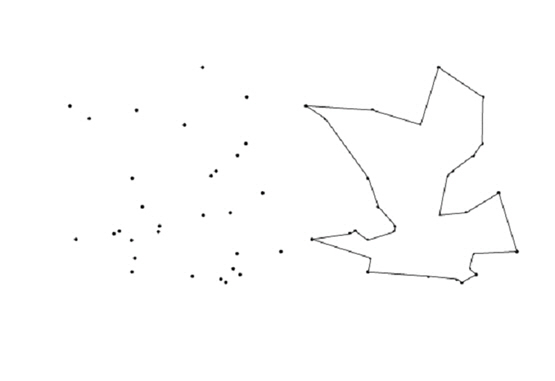

업비트 해킹 사건에서도 해커는 벌써 13단계에 걸쳐 훔친 돈을 이동시켰다. 아래 그림은 이더스캔에서 업비트 해커의 지갑에 홉 넘버링을 한 것이다.

Upbit Hacker 8.38 지갑에서 Upbit Hacker 13.1 지갑으로 훔친 돈이 넘어갔다. 8.38에서 8은 홉 단계를, 38은 해당 단계에서 38번째 아이디라는 뜻이다. 이런 식으로 홉 넘버가 붙은 계좌는 현재까지 대략 500여개가 넘는다. 시간이 지날 수록 추적해야 할 지갑 수가 빠르게 늘어난다. 해킹 사고 직후 초기 대응이 그만큼 중요하다.

그렇다면 추격자는 오염된 지갑들을 어떻게 다 조사할까?

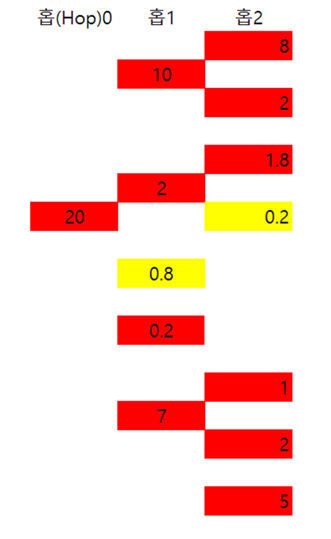

암호화폐 20개가 1단계 거래(홉1)에서 5개 지갑에 10, 2, 0.8, 0.2, 7 씩 분산됐다. 홉2에서는 7개 지갑으로 더 잘게 쪼개졌다. 조사해야 할 지갑이 벌써 13개다. 추격자는 이중 노란색 블록은 조사하지 않는다. 거래 규모도 작고, 무엇보다 과거 범죄에 연루된 흔적이 없는 보통의 블록이기 때문이다.

해커는 영악하게도 범죄와 관련 없는 지갑으로 소액의 암호화폐를 보낸다. 수사 방해 목적으로 거짓 흔적을 남기는 것이다. 훔친 돈의 1~2%는 가짜 트렌젝션에 쓴다. 어느 날 내 지갑에 이유 없이 암호화폐가 들어왔다면? 산타의 선물? 도망자의 교란 술책에 내 지갑이 이용된 것일 지도 모른다.

해커 추적은 효율이 중요하다. 오염 블록과 연결됐다고 모두 조사를 하면 추적 프로그램의 성능이 현저하게 떨어지기 때문이다. 조사 대상을 압축하는 알고리즘이 추적의 성패를 가른다. 추적 과정을 정리하면 아래와 같은 그림이 나온다. 러시아 거래소 요빗, 이더델타 등 단골(?) 거래소가 등장한다.

도망자가 훔친 암호화폐를 현금화할 거래소까지 보내면 추격은 더욱 어렵게 된다. 통상의 입출금과 섞이기 때문이다. 거래소 간 공조가 긴밀하면 그나마 다행이다. 코인베네처럼 미적미적 한다면 다른 거래소들이 알아서 해커를 잡아줄 리 없다.

거래소가 거대한 믹서처럼 훔친 돈을 뒤섞었다. 방법이 없을까?

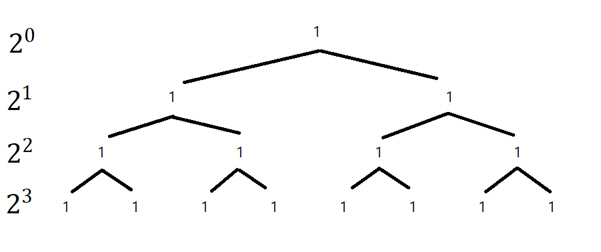

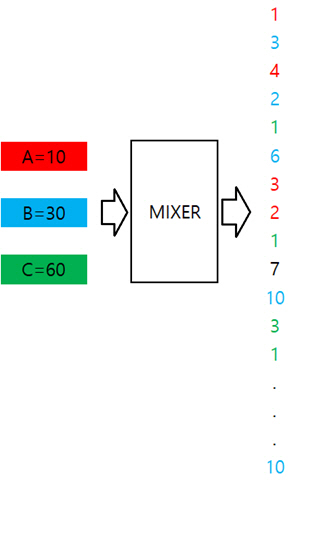

믹서를 거친 암호화폐를 추적하는 것을 디믹싱(De-Mixing)이라고 한다. 간단한 디믹싱 원리는 이렇다. 믹서로 들어간 돈의 총량과 나온 돈의 총량은 같다. 잘게 나눠졌지만 들어간 돈 이상이 나오지는 않는다. 따라서 같은 믹서를 반복해서 쓰면 일정한 패턴이 추출된다. 이 패턴을 머신러닝 기술 등으로 분석하면 믹서의 구조를 알 수 있다. 사례를 보자.

믹싱 의뢰인 A(빨간색), B(파란색), C(녹색)가 각각 10, 30, 60 이더리움을 믹서로 보낸다. 믹서를 거친 암호화폐는 우측의 숫자(1, 3, 4…10)로 잘게 쪼개져 다음 단계로 넘어갔다. 어떤 거래가 A와 관련된 것인지 어떻게 알 수 있을까?

믹서로 들어온 돈과 나온 돈은 같다. 쪼개진 돈에 색깔을 입혀보자. 빨간색 돈의 합이 10이 되고, 파란색 돈의 합이 30이 되고, 녹색 돈의 합의 60이 되는 조합을 찾는다. 컴퓨터를 이용해서 확률이 가장 높은 조합을 구한다. 문서 파쇄기를 통과한 서류 조각을 이렇게 저렇게 붙여서 원본을 추측하는 것과 유사하다.

디믹싱 기술이 발전하면서 1회용 믹서도 등장했다. 매번 다른 구조로 암호화폐를 섞는 것이다. 추격자도 대책이 있다. 1회용 믹서는 오픈 소스를 이용하는 경우가 많다. 이걸 분석해서 자금 흐름을 추적한다.

블록체인 위, 즉 온체인(On-Chain)에서는 분명 해커가 유리하다. 주소를 만들고, 훔친 돈을 쪼개고, 거래를 일으키는 등 네트워크를 휘저으며 돌아다닐 수 있다. 추격자가 따라오고 있지만 앞서 설명한 것처럼 추적 범위를 넓혀서 도망간다.

그러나 이 추격전은 블록체인 밖, 즉 오프체인(Off-Chain)에서 결판이 난다. 해커가 훔친 돈을 법정 화폐로 바꾸려면 거래소로 돈을 옮겨야 한다. 장외거래(OTC)를 할 수도 있다. OTC 거래는 다른 위험이 따른다. 거액의 돈이 오가는 거래 현장에 나온 매수자를 어떻게 신뢰한단 말인가. 한 해커는 조폭 조직원인 걸 모르고 거래를 하려다 암호화폐만 빼앗기고 경찰에 넘겨지는 수모(?)를 당하기도 했다. 체인 밖은 위험하다.

거래소에는 해커의 신분증, 은행계좌, 연락처, 주소가 있다. 가짜로 만든 신분증을 쓸 수도 있지만 암호화폐 거래소가 철저하게 고객 신원 증명(Know Your Client)을 한다면 추격자에게 기회는 있다.

국제자금세탁방지기구(FATF)는 온체인과 오프체인이 만나는 곳을 가상자산서비스제공자(Virtual Asset Service Provider)라고 정의한다. 암호화폐 거래소, 지갑 서비스, 커스터디 업체 등이다. 블록체인 기술로 탄생한 암호화폐는 VASP에서 기존 제도권, 일상 생활과 연결된다. 해커의 존재는 역설적으로 VASP 에 대한 규제와 국제 공조의 필요성을 강화시킨다.

추적자는 훔친 돈이 어떤 경로로 움직이는지 인내심을 가지고 지켜본다. 몇 개월, 몇 년이 걸릴 수도 있다. 해커가 훔친 암호화폐로 빵을 사기 위해서는 적어도 한 번은 VASP로 나와야 한다. 추적자는 그때를 노린다. 온체인과 오프체인이 만나는 곳에서 ‘그놈’이 나타나기를. 똑똑하고 날랜 놈이 이기는 것이 아니라, 끈기 있게 기다리는 쪽이 이긴다.

/James Jung기자 jms@decenter.kr

- James Jung 기자

![비트코인 8만 8000달러선…주요 알트코인도 하락세[디센터 시황]](https://newsimg.sedaily.com/2025/12/15/2H1QMJVFUE_2_s.png)

![[단독]네이버파이낸셜, 해시드와 ‘코인 지갑’ 내달 선보인다](https://newsimg.sedaily.com/2025/11/25/2H0LB3A07Q_11_s.jpg)

![[단독]금융위 “공동검사 요구 과도”…스테이블코인 놓고 한은과 파열음](https://newsimg.sedaily.com/2025/11/24/2H0KUTU6OA_5_s.png)

![[단독] '은둔의 경영자' 송치형, 네이버와 합병 청사진 직접 밝힌다](https://newsimg.sedaily.com/2025/11/21/2H0JI570IZ_5_s.jpeg)